- Hochschule

- Hochschule

- Aktuelles

- Veranstaltungskalender

- Profil

- Zentrale Gremien und Leitung

- Fakultäten

- Verwaltung

- Einrichtungen

- Einrichtungen

- Hochschulbibliothek

- Zentrum für Medien und Informationstechnologie (MIT)

- Bild- und Theaterzentrum (BTZ)

- Didaktische Sammlungen

- ForBi

- International Office

- Kompetenzzentrum für Bildungsberatung (KomBi)

- Makerspace

- Professional School of Education Stuttgart - Ludwigsburg (PSE)

- Sprachdidaktisches Zentrum

- LIFT - Ludwigsburger interdisziplinäres Zentrum für Forschung und Transfer

- Zentrum für Literaturdidaktik (ZeLd)

- Zentrum für wissenschaftliche Weiterbildung

- Zentrale Ansprechpartner*innen

- Zentrale Ansprechpartner*innen

- Alumninetzwerk

- Beratung für Behinderte und chronisch Erkrankte

- Campusmanagement

- Datenschutz und Informationssicherheit

- Digital Learning Center

- Gleichstellung

- Green Office

- Hochschulkommunikation

- Personalrat

- Qualitätsmanagement

- Sicherheitsbeauftragte

- Strahlenschutz

- Verfasste Studierendenschaft

- Campusleben

- Bauinformation

- Raumkonzepte

- Weltoffene Hochschule

- Hochschule für alle

- Pädagogisches Reflektieren

- Studium

- Studium

- Aktuelles

- Beratung und Information

- Bewerbungsportal

- Studienangebot

- Studieninteressierte

- Erstsemester

- Studierende

- Studienorganisation

- Studienorganisation

- Rückmeldung

- Formulare zum Studium

- Adressänderung

- Fachwechsel

- Chipkarte

- Exmatrikulation

- Leistungsnachweis BAföG

- Studien- und Prüfungsordnungen

- Studien- und Prüfungsausschüsse

- Studienfinanzierung/ Stipendien

- Gebühren und Beiträge

- Semestertermine

- Übergang LA-Masterstudium

- Studienbescheinigung

- Besondere Erweiterungsfächer

- Lernräume für Studierende

- Studieren in besonderen Lebenslagen

- Nach dem Studium

- Seminareinblicke

- Forschung

- Forschung

- Ausschreibungen und Stipendien

- Aktuelle Projekte und Meldungen

- Forschungsprofil und Projekte

- Forschungsförderung

- Wissenschaftliche Karriere

- Veranstaltungsangebote für Austausch, Vernetzung und Qualifikation

- Gremien und Ausschüsse

- Gremien und Ausschüsse

- Forschungsausschuss

- Ethikkommission

- Kommission zur Untersuchung von Vorwürfen des Fehlverhaltens in der Wissenschaft

- Vertrauenskommission Transparenz in der Drittmittelforschung

- Fakultätsübergreifende Evaluationskommission

- Vergabekommission für Stipendien nach dem LGFG

- Ombudspersonen für Promotionsverfahren

- Promovierendenkonvent

- Team

- Weiterbildung

- International

IT-Sicherheit

Liebe Kolleg:innen, liebe Studierende,

nachfolgend finden Sie allgemeingültige Informationen und Empfehlungen rund um das Thema IT-Sicherheit.

Bitte loggen Sie sich ein, um auf alle Inhalte dieser Seite zugreifen zu können.

In regelmäßigen Abständen bieten wir IT-Sicherheitsschulungen für Mitarbeitende und Studierende an. Die Termine werden regelmäßig aktualisiert und zudem per E-Mail bekannt gegeben.

Sie müssen eingeloggt sein, um aktuelle Termine sowie die Präsentation der IT-Sicherheitsschulung zum Nachlesen einsehen zu können.

Beachten Sie auch die weiterführenden Empfehlungen auf dieser Seite.

- Trennen Sie Berufliches und Privates (v.a. bei E-Mail-Adressen etc.)!

- Geben Sie auf Social Media so wenig wie möglich preis, nutzen Sie entsprechende strenge Privatsphäre-Einstellungen. Widersprechen Sie bei den jeweiligen Anbietern auch der Nutzung Ihrer Daten für das Training von Künstlicher Intelligenz (KI).

- Updaten Sie Ihren Rechner regelmäßig (Systemupdate). Warten Sie nicht mit Updates. Prüfen Sie auch bei Ihrem Dienstrechner, ob Updates ggf. nicht ausgeführt werden konnten.

- Sorgen Sie für einen guten Virenschutz/ Virenscanner (siehe Tipps unten).

- Nutzen Sie unterschiedliche Accounts (NormalerUser + Admin für Installationen).

- Erstellen Sie für jeden Nutzer des PCs einen eigenen Nutzeraccount.

- Sorgen Sie für ein regelmäßiges BackUp, welches auch offline verfügbar ist (“air-gap”).

- Verwenden Sie sichere Passwörter (nicht “hallo123”) und notieren Sie diese nur mithilfe von Passwortmanagern z.B. KeePassXC (siehe Tipps unten).

- Verwenden Sie für jeden Account ein anderes Passwort.

- Geben Sie Ihr Passwort nicht weiter (auch nicht an Tutor:innen). Verwenden Sie zum gemeinsamen Zugriff auf Dateien z.B. Gruppenlaufwerke mit den jeweiligen Berechtigungen oder die DSGVO-konforme Cloudlösung bwSync&Share.

- Lesen Sie E-Mails im Textformat (siehe Tipps unten).

- Verwenden Sie verschlüsselbare USB-Sticks (kostenfrei erhältlich beim MIT - datashur) bzw. eine Bitlocker-Verschlüsselung (siehe Tipps unten).

- Misstrauen Sie jeder E-Mail - wichtigen erst recht!

- Schalten Sie Sicherheitswarnungen nicht ab.

- Vermeiden Sie öffentliche (v.a. ungesicherte offene) Netzwerke (WLAN).

Schützen Sie sich und die Hochschule durch die Verwendung sicherer Passwörter:

- Verwenden Sie für jeden Account ein anderes Passwort.

- Nutzen Sie, wenn möglich, weitere Sicherheitsmerkmale (z.B. die Zwei-Faktor-Authentifizierung).

- Schreiben Sie Passwörter nicht auf Post-Its oder andere frei zugängliche Stellen. Notieren Sie sich Passwörter beispielsweise mithilfe von Passwortmanagern wie KeePassXC (Anleitung: siehe unten).

- Verwenden Sie bei Passwörtern keine einfach zu erratenden Wörter oder Zeichen (Ihren Namen, Ihr Geburtsdatum, einfach zu erratende Wörter wie "Hallo" oder "mein Passwort").

- Tipps zur Erstellung sicherer Passwörter finden Sie beispielsweise auf der Seite des Bundesamts für Sicherheit in der Informationstechnik (BSI): https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Accountschutz/Sichere-Passwoerter-erstellen/sichere-passwoerter-erstellen_node.html

Passwörter verwalten mit KeePassXC

Keepass ist ein Passwortsafe, in welchem Kennwörter sicher und einfach verwaltet werden können. Die Kennwörter werden im Passwortsafe in einer nicht lesbaren Form abgelegt.

Beim Start eines Programms kann man das Passwort per Copy & Paste in die Anmeldemaske des Programms einfügen.

Sowohl browserbasierte, als auch lokal installierte Programme lassen sich direkt aus KeePassXC aufrufen.

Die Bedienungsanleitung finden Sie hier.

Betrügerische E-Mail-Nachrichten (sogenanntes „Phishing“) zählen zu den gefährlichsten Bedrohungen der IT-Sicherheit. Angreifer versuchen, Ihre Daten (v.a. Zugangsdaten) abzufangen oder Schadsoftware auf Ihrem Computer zu installieren.

Prüfen Sie jede eingehende E-Mail-Nachricht aufmerksam, u.a. hinsichtlich folgender Punkte:

- Sind der Absendername und die E-Mail-Adresse vollständig und korrekt angegeben?

- Ist die Nachricht in Stil und Sprache regulär formuliert? (ordentliche Anrede, vollständiger Name, korrekte Signatur)

- Welche E-Mail-Adresse steht in "eckigen Klammern" (<mustername@muster.de>)?

- Wird die E-Mail im Betreff als "[extern]" gekennzeichnet? (Das E-Mail-System der Hochschule prüft bei eingehenden Nachrichten automatisch die Absender-E-Mail-Adresse. Nachrichten von Personen außerhalb der PH Ludwigsburg werden im Betreff der Nachricht mit der Markierung "[extern]" versehen. Ist die E-Mail einer Person der PH Ludwigsburg mit "[extern]" versehen, dann prüfen Sie diese Nachricht besonders genau auf Authentizität.)

Angesichts der erhöhten Bedrohungslage durch den Krieg in der Ukraine empfiehlt die neue Cybersicherheitsagentur des Landes, Emails nicht mehr im üblichen, graphisch aufbereiteten HTML-Format, sondern in reinem Textformat darzustellen. Damit kann verhindert werden, dass betrügerische Links sich hinter Bildern und graphischen Elementen verstecken. Da graphische Elemente nicht mehr angezeigt werden, sieht man die Links als reinen Text, wodurch eine verdächtige Adressangabe viel leichter erkennbar wird.

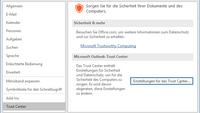

Vorgehensweise:

- Datei - Optionen - Trust Center

- Schalter "Einstellungen für das TrustCenter" betätigen

- Email-Sicherheit - Als Nur-Text lesen: die Option "Standardnachrichten im Nur-Text-Format lesen" ankreuzen.

Es werden damit nicht nur alle Formatierungen, wie farbliche Hervorhebungen und Aufzählungspunkte entfernt, sondern auch alle eingefügten Bilder. Um bei einem als sicher erkannten Mail wieder auf die übliche HTML-Darstellung umschalten zu können, kann ein kleiner, blauer Schalter direkt unterhalb des Adresskopfs mit dem Text "Diese Nachricht wurde in das Nur-Text-Format konvertiert" aktiviert werden.

Hinweis: Ausführlichere Informationen zu diesem Thema finden Sie in folgendem Dokument der Cybersicherheitsagentur: Mailversand_Sicherheitsmassnahmen_2022-03-03.pdf

Nicht nur über E-Mails (Phishing) können Zugangsdaten abgefischt oder Schadsoftware auf Geräten installiert werden.

Im Folgenden wird kurz auf weitere Angriffsformen eingegangen.

Vishing (Voice Phishing)

Betrügerische Telefonanrufe werden unter dem Begriff "Vishing" zusammengefasst. Oft wird versucht, hier besonders viel Druck und ein erhöhtes Drohszenario aufzubauen. Teilweise wird bereits Künstlicher Intelligenz (KI) für sogenannte Deep-Fakes eingesetzt, um Stimmen z.B. von Angehörigen nachzustellen. Man spricht in diesem Fall von Social Engineering.

- Lassen Sie sich von Anrufer:innen nicht unter Druck setzen.

- Geben Sie per Telefon keine personenbezogenen Daten oder geheimen Informationen (Passwörter, PINs usw.) heraus.

- Prüfen Sie (beispielsweise bei einem Anruf der IT-Abteilung) lieber einmal zu viel, ob diese Person wirklich existiert und ob diese Person wirklich bei Ihnen anruft.

- Die IT-Abteilung fordert Sie grundsätzlich nicht zur Herausgabe geheimer Informationen (Kennwörter usw.) auf.

- Betrügerische Anrufe können Sie über die Bundesnetzagentur melden: https://www.bundesnetzagentur.de/DE/Vportal/AnfragenBeschwerden/Beschwerde_Aerger/start.html

Smishing (SMS-Phishing)

Beim Smishing handelt es sich um dieselbe Angriffsform wie beim Phishing, jedoch in Bezug auf SMS.

- Klicken Sie auf keine Links in SMS oder Messengerdiensten.

- Geben Sie per SMS oder Messengerdienste keine geheimen Informationen (Passwörter, PINs usw.) heraus.

- Blockieren Sie Smishing-Nummern, sobald bekannt.

- Betrügerische SMS können Sie über die Bundesnetzagentur melden: https://www.bundesnetzagentur.de/DE/Vportal/AnfragenBeschwerden/Beschwerde_Aerger/start.html

Quishing (QR-Code)

Lassen Sie besondere Vorsicht beim Scannen von QR-Codes walten. Dies gilt derzeit insbesondere auch für das Scannen von QR-Codes an E-Ladesäulen, von Briefen von "Finanzämtern" oder "Banken".

- Lassen Sie sich auch bei "hoher Dringlichkeit" nicht unter Druck setzen.

- Kontaktieren Sie z.B. die Behörde telefonisch, um die Echtheit eines Briefes zu bestätigen.

- Prüfen Sie, ob QR-Codes im öffentlichen Raum (an Parkuhren usw.) überklebt wurden.

- Nutzen Sie z.B. eher die Apps von Ihnen bekannten und geprüften Anbietern zum Laden an E-Säulen.

- Erstatten Sie im Betrugsfall Anzeige bei der örtlichen Polizeidienststelle oder über die Onlinewache. Informieren Sie ggf. auch Ihre Bank.

Alle genannten (sowie weiterführende) Tipps und Tricks finden Sie beispielsweise auf der Seite der Cybersicherheitsagentur Baden-Württemberg (CSBW):

- Rund um Phishing, Smishing, Vishing: https://www.cybersicherheit-bw.de/sites/default/files/2024-04/CSBW-Factsheet_Phishing-E-Mails_0.pdf

- Rund um Quishing: https://www.cybersicherheit-bw.de/aktuelles/quishing-vorsicht-beim-scannen-von-qr-codes

Sicherer Datentransport durch verschlüsselbare USB-Sticks

Das MIT bietet zur langfristigen Ausleihe verschlüsselbare USB-Sticks an. Die Verschlüsselung erfolgt durch Eingabe eines 8-stelligen PINs. Dank der Verschlüsselung können Daten absolut sicher mobil transportiert werden, da ohne Kenntnis des PIN die Daten nicht gelesen werden können. Diese USB-Sticks der Firma iStorage sind nicht nur besonders sicher, sondern dank ihrer Bauweise auch sehr stabil und bieten durch ihre 64GB-Kapazität ausreichenden Speicherplatz für umfangreiche Datenbestände wie etwa Videoaufnahmen.

Bitlocker Verschlüsselung

Um einen unberechtigten Zugriff auf USB-Sticks oder Festplatten in Laptops zu verhindern, empfiehlt es sich, diese zu verschlüsseln. Wie man solche mobilen Datenträger auf einfache Art und Weise effektiv verschlüsseln kann, wird in folgender Anleitung beschrieben: Anleitung

Sie haben versehentlich doch auf einen seltsamen Link geklickt? Sie haben versehentlich eine dubiose Datei geöffnet? Sie haben den Eindruck, Ihr Gerät "macht komische Sachen"? Sie haben Schadsoftware auf Ihrem Rechner?

So gehen Sie vor:

- Ruhe bewahren - das passiert den Besten.

- Schalten Sie den Laptop sofort aus (z.B. Aus-Schalter mehrere Sekunden gedrückt halten).

- Versuchen Sie nicht, den Vorfall “auszusitzen” - je schneller Sie reagieren, umso schneller kann ein evtl. Schaden begrenzt werden.

- Keine Angst vor der IT-Abteilung - es sind alle froh und dankbar, wenn Sie sich in diesem Fall zügig melden.

- Informieren Sie umgehend die IT-Abteilung.

Nachfolgend finden Sie Links zu frei im Internet verfügbaren, nützlichen Infoseiten zum Thema IT-Sicherheit:

- Bundesamt für Sicherheit in der Informationstechnik (BSI): https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/methoden-der-cyber-kriminalitaet_node.html

- Youtube-Playlist "Cyber-Sicherheit²" des BSI rund um Themen wie z.B. Smartphone-Sicherheit oder sichere Passwörter: https://www.youtube.com/playlist?list=PLUEPo9QCkRA5RXHrbWsZdv8xPXIWSwPCu

- Erklärvideos und Factsheets bei der Cybersicherheitsagentur Baden-Württemberg (CSWB): https://www.cybersicherheit-bw.de/sensibilisierungsangebote

- Aktuelle Phishing-Warnungen der Verbraucherzentrale: https://www.verbraucherzentrale.de/wissen/digitale-welt/phishingradar/phishingradar-aktuelle-warnungen-6059

- NoPhish-Konzept des Karlsruher Instituts für Technologie (KIT) mit Infomaterialien und weiteren Veröffentlichungen rund um das Thema IT-Sicherheit: https://secuso.aifb.kit.edu/betruegerische_nachrichten_erkennen.php

Ludwigsburg

Reuteallee 46

D-71634 Ludwigsburg

Postfach 220

71602 Ludwigsburg